Em um cenário onde a presença digital é imprescindível para o sucesso e a continuidade de negócios, a segurança dos sites assume papel fundamental. Entender o que são vulnerabilidades, como elas podem ser exploradas e os riscos associados é o primeiro passo para uma proteção eficaz. As vulnerabilidades em sites representam brechas ou falhas na infraestrutura de tecnologia da informação que podem ser aproveitadas por hackers, criminosos virtuais ou agentes maliciosos para comprometer sistemas, roubar dados ou causar interrupções operacionais.

Definição de vulnerabilidade em sites

Vulnerabilidade, no contexto de segurança digital, refere-se a uma fraqueza existente em um sistema, aplicação ou configuração que pode ser explorada por um invasor para obter acesso não autorizado, manipular informações ou causar prejuízos. Essas brechas podem surgir por diversos motivos, incluindo erros de programação, configurações inadequadas, uso de softwares desatualizados ou falhas na implementação de controles de segurança.

Por exemplo, uma vulnerabilidade comum é a injeção de SQL, que permite que um atacante insira comandos maliciosos em consultas ao banco de dados, podendo acessar ou alterar informações sensíveis. Outro cenário frequente refere-se às vulnerabilidades de Cross-Site Scripting (XSS), que possibilitam a inserção de scripts maliciosos na página, afetando usuários finais.

Essas falhas podem estar presentes tanto em nível de código quanto na infraestrutura do site, incluindo servidores, configurações de rede ou interfaces de administração. Identificar e corrigir essas vulnerabilidades é fundamental para proteger a integridade e a reputação de qualquer negócio digital.

O potencial de exploração de vulnerabilidades aumenta consideravelmente em ambientes onde a segurança não é uma prioridade contínua. Assim, um site vulnerável pode ser alvo de ataques que culminam em roubo de dados confidenciais, danos na reputação, perdas financeiras e até ações judiciais. Por isso, a manutenção de práticas seguras e o monitoramento constante são imprescindíveis para minimizar esses riscos.

No próximo capítulo, abordaremos os impactos dessas vulnerabilidades para negócios online, evidenciando a importância de ações preventivas e corretivas na estratégia de segurança digital.

Além de compreender o conceito fundamental de vulnerabilidade, é essencial reconhecer que essas falhas podem estar presentes em diferentes componentes de um site, desde o código até a infraestrutura de servidores e serviços utilizados. A identificação das principais vulnerabilidades permite às equipes de TI e segurança digital estabelecerem estratégias específicas de mitigação, reduzir riscos e garantir a continuidade operacional dos negócios online.

Principais tipos de vulnerabilidades em sites

As vulnerabilidades mais frequentes em ambientes web são resultado de práticas de desenvolvimento insuficientes, configurações inadequadas ou uso de componentes desatualizados. Conhecê-las profundamente é fundamental para implementar medidas corretivas eficazes.

- Injeção de SQL: Uma das falhas mais clássicas e exploradas. Trata-se de uma técnica em que o invasor insere comandos SQL maliciosos em formulários ou URLs para manipular bancos de dados. Essa vulnerabilidade pode permitir a leitura, modificação ou exclusão de dados sensíveis, além de permitir acessos não autorizados ao sistema.

- Cross-Site Scripting (XSS): Essa vulnerabilidade ocorre quando scripts maliciosos são inseridos em páginas web por terceiros. Os ataques por XSS podem levar ao roubo de cookies, à manipulação de conteúdo exibido ao usuário ou à execução de ações indesejadas em nome do usuário vítima.

- CSRF (Cross-Site Request Forgery): Ataques que enganam o navegador do usuário para realizar ações indesejadas, autenticadas previamente, sem seu consentimento. Essa vulnerabilidade pode comprometer a integridade de operações críticas, como pagamentos ou alterações de configurações.

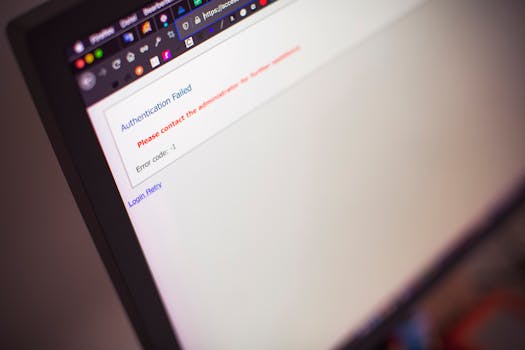

- Falhas na autenticação e controle de acesso: Quando mecanismos de login, senha ou autorização são frágeis, o invasor consegue acessar áreas restritas do site. Isso pode incluir senhas fracas, gerenciamento inadequado de sessões ou ausência de autenticação multifator.

- Configurações inseguras: Sistemas, servidores ou aplicações que possuem configurações padrão, portas abertas desnecessariamente ou permissões excessivas tornam-se portas de entrada para ataques, permitindo invasões ou acesso não autorizado.

- Exposição de dados sensíveis: Vazamentos decorrentes de armazenamento inseguro, transmissão sem criptografia ou falta de criptografia de dados críticos podem facilitar o acesso por agentes mal-intencionados.

Cada vulnerabilidade exige uma abordagem específica de mitigação, porém um ponto comum é a importância de um ciclo contínuo de avaliação e atualização. A história de ataques bem-sucedidos revela que muitas brechas se aproveitam de configurações desatualizadas ou de práticas de desenvolvimento mal feitas, reforçando a necessidade de boas práticas de segurança desde o projeto até a manutenção do site.

Riscos associados às vulnerabilidades não tratadas

Quando vulnerabilidades permanecem sem correção, os riscos para o site e seus usuários se ampliam consideravelmente. Entre os principais impactos estão o roubo de dados confidenciais, danos à reputação, perdas financeiras, além de possíveis sanções regulatórias decorrentes de não conformidade com leis de proteção de dados.

Sites vulneráveis também podem servir como vetores de ataques a outros sistemas, uma vez que hackers costumam explorar brechas iniciais para lançar campanhas mais complexas ou instalar malwares. Assim, a manutenção de um ambiente digital seguro não é apenas uma exigência técnica, mas uma responsabilidade estratégica, sobretudo para empresas que dependem de sua presença online para sustento de suas operações.

Para mitigar esses riscos, é imprescindível adotar uma postura de segurança proativa, que inclua a identificação regular de vulnerabilidades, implementação de patches, monitoramento de atividades suspeitas e treinamento da equipe de tecnologia. Seguindo essa abordagem, negócios no ambiente digital se fortalecem contra as ameaças emergentes, preservando a integridade de seus ativos e a confiança de seus clientes.

Identificar vulnerabilidades em sites não é uma tarefa pontual, mas uma prática contínua que exige atenção constante às mudanças no ambiente digital e às novas táticas de ataque dos hackers. Uma das razões primordiais para essa preocupação é a crescente incidência de ataques que visam explorar brechas para obter acesso não autorizado a dados sensíveis, interromper operações ou mesmo causar danos irreparáveis à reputação de uma empresa. Nesse contexto, o valor de realizar inspeções regulares, por meio de metodologias específicas de teste e uso de ferramentas especializadas, é incontestável.

Ao abordar as técnicas de detecção, a primeira estratégia é a realização de testes de penetração, que simulam ataques reais para identificar pontos frágeis no sistema. Esses testes, realizados por profissionais treinados ou por programas de bug bounty, ajudam a localizar vulnerabilidades antes que agentes maliciosos as descubram por conta própria. Além disso, a análise de código fonte, aliada a configurações de segurança, revela falhas que podem passar despercebidas em procedimentos rotineiros.

Outro aspecto essencial refere-se ao monitoramento ativo de logs do sistema, que fornece informações sobre atividades suspeitas ou padrões anômalos. Essa vigilância contínua possibilita a detecção precoce de tentativas de invasão ou exploração de vulnerabilidades, permitindo ações corretivas antes que o dano se consolide. A combinação de ferramentas automatizadas, como scanners de vulnerabilidade, e processos manuais de inspeção torna a abordagem mais efetiva e abrangente, potencializando a segurança do ambiente digital.

As ferramentas de varredura, como scanners de vulnerabilidades, oferecem diagnósticos rápidos e precisos, mapeando fraquezas que podem passar despercebidas na análise manual. Essas soluções identificam vulnerabilidades conhecidas, categorizadas de acordo com seu nível de risco, facilitando a priorização de ações de correção. Para o seu funcionamento eficaz, é fundamental realizar atualizações constantes nos bancos de dados dessas ferramentas, uma vez que novas ameaças surgem diariamente.

Complementando as inspeções automatizadas, o uso de listas de verificação de vulnerabilidades representa uma abordagem prática e estruturada. Essas checklists englobam os principais pontos de atenção, como credenciais fracas, configurações de servidores, versões de softwares e práticas de desenvolvimento inseguras. Quando combinadas, essas estratégias oferecem uma camada robusta de defesa, aumentando a resiliência do site contra tentativas de invasão.

Um aspecto importante é também a realização periódica de auditorias de segurança — avaliações detalhadas realizadas por equipes especializadas, que revisam toda a infraestrutura tecnológica. Essas auditorias avaliam a conformidade com as melhores práticas, identificam riscos emergentes e orientam as ações corretivas necessárias. Assim, uma postura proativa de segurança digital se mostra fundamental para proteger não apenas os ativos online, mas também a confiança dos usuários e a reputação do negócio.

Portanto, a importância de uma abordagem multifacetada para a identificação de vulnerabilidades é incontestável. Ao investir em treinamentos constantes para equipes de segurança, adotar ferramentas avançadas de análise, manter políticas de segurança atualizadas e realizar avaliações periódicas, as empresas reforçam sua capacidade de enfrentar ameaças modernas e garantir a integridade de seus ambientes digitais. Assim, a prevenção se torna uma estratégia sólida contra ataques que podem comprometer dados, operações ou a própria sobrevivência do negócio na internet.

As vulnerabilidades em sites não representam apenas brechas técnicas, mas também origens complexas relacionadas à configuração, ao desenvolvimento e até à gestão de segurança. Muitas dessas brechas podem ficar invisíveis a olhos não treinados, mas sua exploração por criminosos digitais pode acarretar prejuízos severos para as organizações, incluindo roubo de informações, interrupções de serviços e danos à reputação. Identificar essas vulnerabilidades com precisão e rapidez é uma prática que demanda constante atenção e atualização.

Ferramentas automatizadas e seu papel na identificação de vulnerabilidades

Ferramentas de varredura automática, como scanners de vulnerabilidades, têm se tornado essenciais na triagem inicial de possíveis falhas na infraestrutura digital de um site. Essas plataformas verificam rapidamente componentes, versões de software, portas abertas e configurações inseguras, oferecendo um panorama inicial sobre os pontos que precisam de atenção. Sua eficácia depende de atualizações constantes, uma vez que novas vulnerabilidades são descobertas diariamente, e bancos de dados de ameaças evoluem rapidamente. Além disso, esses sistemas também categorizam os riscos identificados, ajudando equipes de segurança a priorizar as ações corretivas.

No entanto, a simples execução de scanners não basta. Para uma avaliação mais aprofundada, é necessário combinar essas ferramentas com análises manuais e de código, além de acompanhar continuamente as mudanças no ambiente de desenvolvimento, que podem introduzir novas vulnerabilidades a qualquer momento.

Teste de penetração como método avançado de avaliação

Ao realizar testes de penetração, a equipe de segurança atua como um hacker ético, simulando ataques reais visando descobrir brechas antes que agentes maliciosos possam explorá-las. Esses testes envolvem o uso de técnicas específicas que vão além das verificações automatizadas para explorar vulnerabilidades específicas e validar a efetividade das defesas existentes. Ademais, eles ajudam a detectar falhas de implementação, configurações incorretas e outras vulnerabilidades que podem não estar compreendidas em ferramentas automatizadas.

Para maximizar a precisão, os testes de penetração devem ser conduzidos periodicamente por profissionais treinados ou por programas de bug bounty, que incentivam indivíduos a identificarem vulnerabilidades de forma ética e segura. Essas avaliações também fornecem recomendações práticas de correção, além de fortalecer a postura de segurança do ambiente.

Auditorias de segurança: uma abordagem holística

Além das avaliações rotineiras, as auditorias de segurança oferecem uma análise profunda de toda a infraestrutura digital do site, incluindo servidores, redes, aplicações e processos de gestão de acessos. Essas revisões orientam a conformidade com as melhores práticas do mercado e com normas regulatórias específicas, como a Lei Geral de Proteção de Dados (LGPD), que exige controles rígidos sobre o tratamento de informações pessoais.

Realizar auditorias de forma periódica permite a identificação de vulnerabilidades emergentes, além de fornecer uma visão consolidada do nível de segurança da organização. Assim, ações corretivas podem ser planejadas de forma estratégica, minimizando o risco de ataques bem-sucedidos.

Implementar uma cultura de avaliação contínua reforça a resiliência do ambiente digital. Assim como a manutenção de um sistema de segurança não deve ser pontual, ela precisa estar integrada ao fluxo operacional do negócio, promovendo treinamentos regulares, simulações de incidentes e atualizações constantes nas políticas de proteção.

Práticas recomendadas para uma avaliação eficaz

Investir em treinamentos para equipes de segurança, manter atualizados os softwares e componentes utilizados, além de seguir as melhores práticas de desenvolvimento seguro, são passos essenciais. Além disso, a adoção de ferramentas de monitoramento de atividades suspeitas permite a detecção rápida de ataques em andamento, facilitando respostas imediatas.

Mais importante ainda é estabelecer uma rotina de revisões e atualizações, garantindo que as defesas se adaptem às novas ameaças. Nesse cenário, manter a vigilância contínua se torna uma estratégia indispensável para a proteção integral do ambiente online.

Assim, a combinação de ferramentas automatizadas, testes manuais, auditorias e treinamento consistente configura uma barreira sólida contra vulnerabilidades, reduzindo a exposição a riscos e fortalecendo a capacidade de defesa do site perante um cenário dinâmico de ameaças digitais.

Identificar vulnerabilidades em sites não é uma tarefa pontual, mas uma prática contínua que se torna parte integrante da estratégia de segurança digital de qualquer organização. Conforme as ameaças evoluem rapidamente, principalmente com o advento de tecnologias como inteligência artificial, machine learning e automação, os ataques se tornam mais sofisticados e difíceis de detectar. Assim, a realização regular de avaliações detalhadas é fundamental para antecipar possíveis brechas exploradas por criminosos virtuais, protegendo dados, reputação e a continuidade das operações.

Ferramentas automatizadas e seu papel na identificação de vulnerabilidades

O uso de ferramentas automatizadas, como scanners de vulnerabilidades, consolidou-se como uma das principais estratégias na triagem inicial de riscos. Essas plataformas realizam varreduras rápidas e abrangentes, examinando componentes internos e externos do site, detectando configurações inadequadas, versões de softwares vulneráveis e portas abertas que podem ser exploradas. Sua eficácia, no entanto, depende da constante atualização de seus bancos de dados de vulnerabilidades, uma vez que as ameaças mais recentes podem passar despercebidas se o sistema não estiver atualizado.

Além das ferramentas, a integração de análises manuais, revisão de código e auditorias periódicas é imprescindível. Essas ações complementam a abordagem automatizada, oferecendo uma visualização mais precisa e aprofundada dos riscos existentes.

Teste de penetração como método avançado de avaliação

Os testes de penetração, ou pentests, representam uma etapa avançada na identificação de vulnerabilidades, onde profissionais especializados atuam como hackers éticos para simular ataques reais. Essa prática não apenas verifica pontos fracos previamente detectados, mas também revela vulnerabilidades não identificadas por outras ferramentas, incluindo falhas de implementação, configurações incorretas ou comportamentos imprevistos na infraestrutura do site.

Realizar esses testes periodicamente garante um diagnóstico atualizado, possibilitando correções antes que agentes maliciosos possam explorá-las. Além disso, os pentests ajudam na validação de controles de segurança existentes e na adaptação rápida às novas ameaças do cenário digital.

Para maximizar seus benefícios, esses testes devem ser conduzidos por equipes treinadas ou por programas de bug bounty, incentivando a descoberta ética de vulnerabilidades, que posteriormente receberão correções específicas para reforçar a resiliência do sistema.

Auditorias de segurança: uma abordagem holística

Além dos testes pontuais, as auditorias de segurança realizam uma análise profunda de toda a infraestrutura digital, incluindo servidores, redes, aplicações, processos de gestão de acessos e políticas de segurança. Essas avaliações periódicas são essenciais para assegurar a conformidade com padrões de mercado e legislação, como a LGPD, além de identificar riscos emergentes que possam estar invisíveis na rotina diária.

Ao realizar auditorias, é possível elaborar um panorama detalhado do nível de segurança do site, priorizar ações corretivas e estabelecer planos de melhoria contínua. Essas avaliações também fortalecem o alinhamento entre equipes de tecnologia e gestão de riscos, promovendo uma cultura de segurança que evolui junto às ameaças.

Práticas recomendadas para uma avaliação eficaz

Garantir a efetividade na identificação de vulnerabilidades demanda uma combinação de ações estratégicas e táticas. Primeiramente, investir em treinamentos constantes para equipes de segurança, a fim de mantê-las atualizadas frente às novas táticas de ataque e aos melhores procedimentos de defesa. Além disso, a implementação de políticas de atualização de softwares, patch management, autenticação forte (como a autenticação multifator) e validação rigorosa de dados ajuda a reduzir significativamente a superfície de ataque.

Ferramentas de monitoramento de atividades suspeitas, como sistemas de SIEM (Security Information and Event Management), são essenciais para detectar tentativas de invasão e responder rapidamente a incidentes. A combinação dessas ações com uma rotina de revisões e testes periódicos cria uma postura de segurança proativa, capaz de mitigar vulnerabilidades antes que se tornem um problema sério.

Investir em cultura de segurança, realizando simulados de incidentes, treinamentos de conscientização e atualizando políticas de proteção continuamente, é o que diferencia uma defesa reativa de uma postura verdadeiramente resiliente.

Ao adotar essa abordagem integrada, empresas e administradores de sites podem fortalecer significativamente sua defesa contra uma crescente gama de vulnerabilidades, reduzindo o risco de ataques bem-sucedidos e garantindo a proteção do ambiente digital com maior confiança e eficiência.

Compreender as vulnerabilidades específicas mais comuns em sites permite às organizações priorizar suas ações de segurança e implementar defesas mais assertivas. Muitas dessas brechas, que podem parecer técnicas ou distantes da rotina de gestão, têm impacto direto na integridade, confidencialidade e disponibilidade dos dados e dos serviços online. No contexto do valorhost.com.br, que oferece soluções de hospedagem e segurança, é fundamental que os gestores de sites conheçam profundamente essas vulnerabilidades para proteger seus clientes e a reputação da marca.

Principais vulnerabilidades que afetam sites

- Injeção de SQL: Essa vulnerabilidade ocorre quando o sistema aceita comandos SQL inseridos por usuários mal-intencionados, explorando brechas na validação de entrada. Uma vez explorada, ela possibilita acessar, modificar ou excluir informações no banco de dados de forma não autorizada. É comum em sistemas onde formulários, URLs ou APIs não possuem validações robustas.

- Cross-Site Scripting (XSS): Nesse ataque, scripts maliciosos são inseridos em páginas web por invasores, geralmente através de campos de entrada ou comentários. Quando outros usuários acessam a página comprometida, esses scripts são executados em seus navegadores, podendo roubar cookies, credenciais ou manipular conteúdos exibidos.

- Cross-Site Request Forgery (CSRF): Essa vulnerabilidade engana o navegador de um usuário autenticado, realizando ações indesejadas em seu nome. No contexto de um site de e-commerce, por exemplo, um ataque CSRF poderia fazer uma compra ou alterar configurações sem o consentimento do usuário.

- Falhas na autenticação e controle de acesso: Senhas fracas, gestão inadequada de sessões ou ausência de autenticação multifator deixam os sistemas vulneráveis a invasores que desejam acessar áreas restritas, como painéis administrativos, bancos de dados ou regiões confidenciais do site.

- Configurações inseguras: Sistemas, servidores ou softwares com configurações padrão, portas abertas desnecessariamente ou permissões excessivas se tornam alvos fáceis. Hackers aproveitam essas brechas para obter acesso ou executar comandos remotos.

- Exposição de dados sensíveis: Vazamentos decorrentes de armazenamento sem criptografia, transmissões sem proteção ou falhas na gestão de backups aumentam o risco de vazamento de informações confidenciais, impactando clientes e parceiros.

Cada uma dessas vulnerabilidades exige uma resposta específica, mas um fator comum que deve ser observado é a necessidade de uma avaliação contínua, atualização constante de patches e uso de boas práticas. Essa abordagem reforça a postura de segurança do site, mesmo diante de um cenário de ameaças em rápida evolução.

Impactos de vulnerabilidades não tratadas

Quando falhas permanecem sem correção, os riscos se ampliam de forma exponencial. Além dos danos óbvios ao sistema, como roubo de dados, interrupções de serviço e danos à reputação, há riscos legais e financeiros, especialmente com a crescente legislação de proteção de dados pessoais, como a LGPD. Sites vulneráveis também podem ser utilizados por hackers como ponto de partida para ataques em outras partes da infraestrutura digital, multiplicando a abrangência do impacto.

Portanto, a adoção de uma estratégia preventiva, que inclui desde a implementação de firewalls, autenticação multifator, criptografia e atualizações regulares, até a realização de testes de vulnerabilidade, é essencial para minimizar esses riscos. No valorhost.com.br, que atua na segurança de sites, recomenda-se a integração contínua de boas práticas, buscando sempre adaptar as defesas às novas ameaças reconhecidas no cenário cibernético.

Práticas recomendadas para mitigar vulnerabilidades específicas

Para cada vulnerabilidade identificada, existem soluções específicas. Por exemplo, a validação de entradas é crucial para evitar injeções de SQL. A sanitização de dados de entrada, uso de Content Security Policy (CSP) e validações no lado servidor são essenciais para prevenir XSS. Além disso, a implementação de tokens anti-CSRF, controle rigoroso de autenticação e gestão de sessões, bem como configurações seguras de servidores, são medidas que fortalecem o ambiente digital.

No cenário praticado pelo valuehost.com.br, essas ações são parte do pacote de soluções oferecidas para garantir a integridade do ambiente digital dos clientes. Investir na análise de vulnerabilidades, na configuração de regras de firewall específicas e na implementação de monitoramento ativo garante uma defesa proativa, impedindo a exploração de brechas.

Conclusão: a importância de uma abordagem contínua e proativa

Identificar as vulnerabilidades em sites é um processo dinâmico e contínuo, que deve estar incorporado à cultura de segurança da organização. Apenas com uma vigilância constante, atualizações frequentes, capacitação das equipes e uso de tecnologias avançadas é possível manter a integridade do ambiente digital frente às ameaças cada vez mais sofisticadas. Investir na prevenção é essencial para proteger os ativos mais valiosos, assegurar a confiança dos clientes e sustentar a reputação do negócio na internet.

Para organizações que dependem de sua presença digital, compreender as vulnerabilidades em sites se torna uma prioridade estratégica. Muitas brechas de segurança podem passar despercebidas durante o desenvolvimento ou manutenção do ambiente online, porém, explorá-las pode resultar em roubo de dados, perda de confiança dos clientes ou interrupções operacionais. No contexto de soluções oferecidas pela valuehost.com.br, conhecer as vulnerabilidades mais comuns permite que gestores e profissionais de TI adotem medidas proativas e eficazes para blindar seus ambientes digitais.

Principais vulnerabilidades que afetam sites

- Injeção de SQL: Essa vulnerabilidade acontece quando o sistema aceita comandos SQL maliciosos inseridos por usuários, geralmente por meio de formulários ou URLs. Sua exploração pode permitir o acesso não autorizado a bancos de dados, possibilitando leitura, alteração ou exclusão de informações sensíveis. Situações em que formulários de contato, áreas administrativas ou APIs não possuem validações robustas estão especialmente vulneráveis a ataques de injeção de SQL.

- Cross-Site Scripting (XSS): Essa ameaça ocorre quando invasores inserem scripts maliciosos em páginas acessadas por outros usuários. Assim que o código malicioso é executado no navegador da vítima, o atacante pode roubar cookies, credenciais ou manipular o conteúdo exibido, levando a sérias violações de confidencialidade e integridade de dados.

- Cross-Site Request Forgery (CSRF): No ataque CSRF, o invasor induz o navegador de um usuário autenticado a realizar ações indesejadas sem seu consentimento, como alterar configurações ou executar transações. Sites com baixa proteção contra esse tipo de vulnerabilidade ficam sujeitos a manipulações que podem afetar a reputação e a operação do negócio.

- Falhas na autenticação e controle de acesso: Senhas fracas, gerenciamento inadequado de sessões e ausência de autenticação multifator facilitam invasões às áreas restritas do site. Essas vulnerabilidades permitem que agentes maliciosos assumam identidades legítimas e comprometam informações sigilosas.

- Configurações inseguras: Sistemas, servidores e aplicações com configurações padrão, portas abertas desnecessárias ou permissões excessivas oferecem pontos de entrada fáceis para hackers. Essas brechas podem facilitar a invasão ou instalação de malwares.

- Exposição de dados sensíveis: Vazamentos de informações confidenciais resultantes de armazenamento inadequado ou transmissão sem criptografia aumentam o risco de acessos indevidos e crimes cibernéticos.

Cada vulnerabilidade necessita de uma resposta específica, porém um elemento comum é a adoção de uma postura de vigilância contínua. A implementação de práticas de validação, a atualização constante de softwares e patches, além do uso de configurações seguras, são ações essenciais para uma defesa sólida. No portfólio de serviços da valuehost.com.br, essas medidas fazem parte de uma estratégia integrada de segurança, refletindo um compromisso contínuo com a proteção dos ambientes digitais dos clientes.

Impactos de vulnerabilidades não tratadas

Quando essas brechas permanecem sem devida correção, o ambiente online fica vulnerável a ataques que podem causar roubo de dados, interrupções de serviços e danos à reputação. Além disso, mantenha-se atento às obrigações regulatórias; a não conformidade com legislações como a LGPD pode resultar em multas e sanções legais. O impacto financeiro é significativo, especialmente quando consideramos o custo de remediação, perdas de negócios e indenizações decorrentes de vazamentos de dados.

Portanto, uma estratégia eficiente de defesa deve incluir não apenas ações corretivas, mas também um ciclo contínuo de avaliação e melhorias. A adoção de firewalls de aplicação, sistemas de detecção de intrusões, criptografia avançada e treinamento de equipes reforçam essa postura de proteção integral. A atuação preventiva por meio de avaliações constantes ajuda a mitigar ameaças emergentes e a garantir a continuidade do negócio de forma segura.

Ferramentas e metodologias para identificação de vulnerabilidades

Utilizar ferramentas automatizadas, como scanners de vulnerabilidades, é uma prática fundamental para triagem inicial e monitoramento contínuo. Essas plataformas verificam configurações, versões de softwares, portas abertas e padrões de códigos, produzindo diagnósticos precisos sobre pontos fracos existentes na infraestrutura digital. Além disso, programas de bug bounty, que incentivam pesquisadores de segurança a encontrarem vulnerabilidades de forma ética, têm se mostrado uma excelente estratégia complementar.

Entretanto, automatizar testes não substitui as análises manuais, revisões de código e avaliações de configurações feitas por especialistas. Essa combinação garante uma compreensão mais aprofundada, permitindo a identificação de vulnerabilidades que podem estar ocultas para as soluções automáticas. Periodicamente, também é recomendado realizar testes de penetração, nos quais profissionais atuam como hackers éticos, simulando ataques reais e explorando possíveis brechas de forma controlada.

Práticas recomendadas para manutenção contínua

Para assegurar a eficácia das ações, as empresas devem estabelecer rotinas de atualização, monitoramento e treinamento. Implementar políticas rígidas de gerenciamento de patches, realizar auditorias de segurança frequentes e manter uma equipe capacitada na detecção e resposta a incidentes são passos indispensáveis. Além disso, manter uma cultura de conscientização entre colaboradores reforça a resistência do ambiente contra ataques internos e externos.

A integração dessas práticas fortalece a postura de segurança do site, tornando-o mais resiliente frente às ameaças que evoluem diariamente. Assim, a proteção não deve ser uma ação pontual, mas uma prioridade contínua que acompanha as dinâmicas do cenário digital.

Conclusão

Conhecer as vulnerabilidades comuns em sites, suas formas de exploração e as melhores práticas de mitigação é fundamental para qualquer organização que deseja manter a integridade de seu ambiente digital. As ações de prevenção e detecção constantes, aliadas ao uso de tecnologias avançadas e à capacitação da equipe, formam uma base sólida para enfrentar as ameaças modernas. Assim, o investimento em segurança digital não é apenas uma exigência técnica, mas uma estratégia indispensável para garantir a confiança dos clientes, a reputação da marca e a continuidade dos negócios na era digital.

Num cenário de ameaças cada vez mais sofisticadas, a utilização de ferramentas automatizadas para detecção de vulnerabilidades tornou-se uma prática indispensável. Plataformas como scanners de vulnerabilidade realizam análises rápidas e abrangentes, verificando configurações de sistema, versões de softwares, portas abertas e padrões de código que possam indicar brechas exploráveis. Essas ferramentas fornecem um diagnóstico imediato dos pontos fracos, facilitando a priorização de ações de correção. Manter os bancos de dados dessas plataformas atualizados é fundamental, pois novas vulnerabilidades são descobertas diariamente, e a efetividade das varreduras depende diretamente da atualização contínua.

Além dos scanners automatizados, é imprescindível realizar análises manuais. Revisões de código, auditorias de configurações e inspeções de processos ajudam a identificar vulnerabilidades que podem passar despercebidas pela automação. Essa combinação entre ferramentas avançadas e técnicas de análise manual garante uma visão mais profunda e precisa do estado de segurança do site, elevando o nível de proteção contra ataques que evoluem rapidamente.

Testes de penetração e simulação de ataques

Os testes de penetração, ou pentests, representam uma etapa avançada na avaliação de vulnerabilidades. Profissionais especializados atuam como hackers éticos, buscando vulnerabilidades ativamente exploráveis na infraestrutura do site e suas aplicações. Essas simulações de ataques permitem não apenas identificar pontos frágeis, mas também testar a eficácia das defesas existentes e validar controles de segurança. Periodicidade na realização desses testes garante uma atualização contínua do panorama de riscos, facilitando a correção antes que agentes mal-intencionados possam explorar as brechas. Nesse procedimento, a equipe de segurança realiza recursos específicos, como exploração controlada de falhas, análise de respostas do sistema e validação de patches instalados.

Auditorias de segurança aprofundadas

Realizar auditorias de segurança periodicamente é uma prática essencial para garantir a conformidade com normas e melhores práticas do mercado, além de identificar vulnerabilidades emergentes. Essas revisões abrangem toda a infraestrutura digital, incluindo servidores, redes, aplicações, controles de acesso e políticas de segurança. Uma auditoria de segurança fornece uma análise detalhada do nível de proteção, identifica riscos não evidentes na rotina diária e recomenda ações corretivas estratégicas. Essa abordagem holística possibilita uma resposta rápida a novas ameaças, fortalecendo a postura de defesa do ambiente digital.

A implementação de uma cultura de avaliação contínua, com treinamentos, simulações de incidentes e revisões periódicas, é fundamental para manter a resiliência do sistema. Quanto mais o ambiente se adapta às ameaças atuais, menor a vulnerabilidade e maior a capacidade de resposta a incidentes. Nesse contexto, a integração de práticas de avaliação de vulnerabilidades, aliadas ao uso de ferramentas especializadas, forma a base de uma estratégia robusta de segurança digital.

Práticas recomendadas para uma avaliação eficaz

Para garantir uma avaliação constante e eficaz, é essencial estabelecer rotinas de atualização e monitoramento. Investir na capacitação contínua da equipe de segurança, manter sistemas e softwares sempre atualizados com os patches mais recentes, e seguir as melhores práticas de desenvolvimento seguro são passos indispensáveis. Além disso, a utilização de ferramentas como Sistemas de Gerenciamento de Eventos e Informações de Segurança (SIEM) possibilita monitorar atividades suspeitas em tempo real, permitindo uma resposta rápida a qualquer tentativa de invasão.

A implementação de políticas de segurança bem estruturadas, aliada a treinamentos de conscientização para todos os colaboradores, reforça a defesa contra ameaças internas e externas. Avaliações regulares por profissionais especializados ajudam a antecipar vulnerabilidades, além de ajustar as estratégias de proteção diante do cenário sempre em mudança.

Este ciclo de avaliação, atualização e treinamento contínuo converte-se na base de uma postura de segurança sólida. Nos ambientes digitais do atual mercado, a vulnerabilidade não pode ser tratada como uma ação pontual, mas como uma constante, que planeja, executa e ajusta estratégias de proteção de forma proativa e integrada. Assim, empresas e gestores de sites fortalecem suas defesas e minimizam o impacto de ameaças cada vez mais complexas e multifacetadas.

As vulnerabilidades em sites representam brechas ou falhas na infraestrutura de segurança que, se exploradas por agentes maliciosos, podem comprometer dados sensíveis, interromper operações ou danificar a reputação de uma organização. Reconhecer essas vulnerabilidades e implementar estratégias eficazes para detectá-las e mitigá-las é fundamental para manter a integridade e a confiabilidade do ambiente digital. Para empresas que utilizam serviços como os oferecidos pela valuehost.com.br, ter uma compreensão aprofundada dessas vulnerabilidades permite fortalecer a segurança de seus sites e proteger seus clientes contra ameaças crescentes.

Principais vulnerabilidades que afetam sites

- Injeção de SQL: Essa vulnerabilidade ocorre quando o sistema aceita comandos SQL maliciosos inseridos por usuários, geralmente via formulários, URLs ou APIs, que não possuem validações robustas. Uma exploração bem-sucedida permite ao invasor acessar, modificar ou excluir informações no banco de dados, cometendo, muitas vezes, roubos de dados ou danos irreversíveis ao sistema.

- Cross-Site Scripting (XSS): Essa brecha permite que scripts maliciosos sejam inseridos em páginas web, explorando campos de entrada como comentários ou formulários. Os scripts, ao serem executados no navegador de outros usuários, podem roubar cookies, credenciais, ou manipular o conteúdo exibido, facilitando ataques de sequestro de sessões ou disseminação de malwares.

- Cross-Site Request Forgery (CSRF): Ataques que induzem o navegador de um usuário autenticado a realizar ações indesejadas, como alterações de configurações ou transações financeiras, sem seu consentimento. Essa vulnerabilidade exige atenção especial em sistemas de e-commerce ou aplicações de gestão.

- Falhas na autenticação e controle de acesso: Senhas fracas, gerenciamento inadequado de sessões ou ausência de autenticação multifator deixam áreas restritas vulneráveis a invasões, podendo permitir acesso indevido a dados sensíveis ou configurações administrativas.

- Configurações inseguras: Sistemas, servidores ou aplicações com configurações padrão, portas desnecessariamente abertas ou permissões excessivas representam pontos de entrada favoráveis a invasores, facilitando ataques ou instalação de malwares.

- Exposição de dados sensíveis: Vazamentos decorrentes de armazenamento sem criptografia, transmissões não protegidas ou backups mal gerenciados aumentam o risco de acesso indevido, resultando em perdas de dados ou sanções regulatórias.

Cada vulnerabilidade exige uma abordagem específica de correção, mas há aspectos comuns que fortalecem a segurança geral do site. A atualização contínua de softwares, aplicação de patches, validação rígida de entradas e configurações seguras, aliadas a monitoramento constante de atividades suspeitas, constituem as principais ações de proteção. No portfólio da valuehost.com.br, essas práticas fazem parte de um pacote estratégico para defender os ambientes digitais de seus clientes.

Impactos de vulnerabilidades não tratadas

Manter vulnerabilidades sem correção aumenta exponencialmente o risco de ataques bem-sucedidos. As consequências envolvem roubo de dados confidenciais e credenciais, interrupções de serviços, danos à reputação e perdas financeiras substanciais. Além do impacto operacional, há também aspectos legais, pois a não conformidade com a Lei Geral de Proteção de Dados (LGPD) pode acarretar multas e sanções, além de comprometer a confiança do cliente. Sites vulneráveis podem também ser utilizados como trampolim para ataques mais severos contra outros sistemas da organização, ampliando o alcance do prejuízo.

Para evitar esses problemas, a adoção de medidas como firewalls de aplicação, autenticação multifator, criptografia de ponta a ponta, além de atualizações automáticas de patches de segurança, é imprescindível. Essas ações criam uma postura de defesa proativa, que reduz significativamente a superfície de ataque do ambiente digital, protegendo os ativos mais valiosos e fortalecendo a relação de confiança com os clientes.

Práticas recomendadas para mapeamento e mitigação de vulnerabilidades

A identificação contínua de vulnerabilidades deve fazer parte da rotina operacional da empresa. Para isso, recomenda-se a realização de testes de penetração periódicos, conduzidos por profissionais especializados, que simulam ataques reais visando descobrir pontos fracos não visíveis a abordagens automatizadas. Além disso, o uso combinado de scanners de vulnerabilidade, análise de código fonte, auditorias de configuração e monitoramento de logs potencializa a capacidade de detectar e reagir a ameaças emergentes.

Adotar listas de verificação de vulnerabilidades, padrões de boas práticas e treinamentos de equipes também contribui para uma postura de segurança sólida. Periodicamente, revisões integradas dessas ações criam uma estratégia de defesa mais adaptável, que evolui com o cenário de ameaças. A cultura de segurança deve estar presente desde o desenvolvimento até a operação contínua, para que a defesa seja efetiva e consistente.

Ferramentas e metodologias para avaliação de vulnerabilidades

Ferramentas automatizadas, como scanners de vulnerabilidade compatíveis com padrões como OWASP, oferecem diagnósticos rápidos e abrangentes. Essas plataformas verificam desde configurações inseguras até componentes vulneráveis do código, gerando relatórios de risco que orientam as ações corretivas. Programas de bug bounty, que envolvem hackers éticos na busca por vulnerabilidades, ampliam ainda mais a detecção de falhas, confiando à comunidade de segurança a missão de fortalecer o sistema.

Complementando os procedimentos automatizados, a análise manual de código, as revisões de patches e as avaliações de configuração também são essenciais para uma avaliação aprofundada. Testes de carga e simulações de ataques, como os pentests, ajudam a explorar vulnerabilidades de forma controlada, proporcionando uma compreensão realista do nível de resiliência do site.

Manutenção contínua de melhorias de segurança

Para garantir uma defesa eficaz, é imprescindível estabelecer rotinas de atualização de sistemas, patches e configurações de segurança. A capacitação das equipes de desenvolvimento, infra-estrutura e segurança traz maior agilidade na resposta a incidentes e na implementação de melhorias. Investir em treinamentos periódicos e simulações de incidentes reforça a preparação para lidar com ameaças cada vez mais complexas, promovendo uma cultura de segurança que se fortalece a cada ciclo de avaliação e correção.

Essa abordagem integrada, com monitoramento ativo, updates constantes e capacitação, constitui a base de uma estratégia robusta de proteção. Assim, o site torna-se mais resistente a ataques, minimizando riscos e promovendo maior confiabilidade operacional em um cenário de ameaças que evoluem rapidamente.

Conclusão

Detectar e mitigar vulnerabilidades de forma contínua é uma tarefa fundamental na gestão de segurança digital. Uma postura proativa, combinando avaliações automatizadas, testes manuais, treinamentos e atualizações constantes, garante maior resiliência frente às ameaças modernas. Empresas que investem na manutenção preventiva e na cultura de segurança se posicionam não apenas para reagir a incidentes, mas para preveni-los, preservando a confidencialidade, integridade e disponibilidade de seus ambientes online. Assim, a proteção de sites e a confiança de seus usuários permanecem sólidas na era digital.

Proteção eficaz contra vulnerabilidades não se resume à implementação de medidas pontuais; ela depende de uma postura proativa, de uma cultura de vigilância constante e da atualização contínua de defesas. No ambiente digital atual, onde ameaças evoluem rapidamente e novas brechas aparecem com frequência, o gerenciamento de segurança deve estar embutido na rotina operacional de qualquer negócio online. Empresas que operam plataformas como a valuehost.com.br reconhecem que a segurança é uma responsabilidade diária, envolvendo processos integrados, tecnologias avançadas e capacitação de equipes.

Práticas essenciais para uma segurança contínua

- Estabelecimento de rotinas sistemáticas de atualização e gerenciamento de patches, garantindo que todos os componentes do sistema estejam protegidos contra vulnerabilidades conhecidas.

- Treinamento regular das equipes de desenvolvimento, infraestrutura e segurança para que mantenham-se atualizadas sobre as novas técnicas de ataque e melhores práticas de defesa.

- Utilização de ferramentas automatizadas de varredura e monitoramento, como sistemas de gerenciamento de eventos (SIEM), que geram alertas em tempo real e facilitam a resposta rápida a incidentes.

- Implementação de autenticações fortes, como a multifator, além de validação rigorosa dos dados de entrada, para evitar ataques de injeção, XSS e outras vulnerabilidades comuns.

- Realização periódica de testes de penetração e auditorias de segurança que simulam ataques reais, ajudando a identificar pontos fracos antes que agentes maliciosos possam explorar.

Integração de uma cultura de segurança

A criação de uma cultura de segurança não é apenas uma questão de tecnologia, mas de conscientização. É fundamental que todos os colaboradores, desde as equipes técnicas até os demais setores, compreendam a importância das boas práticas de segurança da informação. A disseminação de treinamentos, campanhas de conscientização e simulações de incidentes contribuem para que a organização esteja preparada para responder rapidamente e de forma eficaz a possíveis ameaças.

Monitoramento e resposta a incidentes

Implementar um sistema de monitoramento contínuo e uma equipe preparada para responder rapidamente a incidentes é indispensável. Isso inclui a análise de logs, a detecção de atividades suspeitas e a execução de planos de resposta previamente testados. Quanto mais ágil for a reação, menor será o impacto de uma vulnerabilidade explorada ou de um ataque bem-sucedido.

Reforçando a postura de segurança

Para consolidar uma estratégia de segurança contínua, é importante revisar e aprimorar regularmente os processos, reforçando políticas internas, mantendo ferramentas atualizadas e promovendo treinamentos frequentes. Essa abordagem estabelecida como rotina ajuda as empresas a manterem uma defesa resiliente frente às ameaças em constante mutação.

Ao integrar essas práticas à operação diária, as organizações transformam a segurança digital em uma vantagem competitiva, minimizando riscos e garantindo a estabilidade do ambiente online. Como as ameaças não cessam, a vigilância contínua, a evolução das defesas e a capacitação constante de equipes serão os diferenciais na proteção do seu site contra vulnerabilidades que possam comprometer sua integridade, confiabilidade e reputação.